불법 유통되는 개인정보 유출확인 사이트

▶개인정보보호위원화 ▶KISA

| ▣ 목록 (LIST) ▣ |

1. 사이트 운영자 및 사이트 검색하기

2. 계정정보 유출을 확인해야 하는 이유

3. 크리덴셜 스터핑(Credential stuffing) 공격

4. 내 계정정보가 어디에서 유출이 되나

5. 유출된 계정정보는 어디에서 수집한 것인가

6. 딥웹이란?

7. 털린 내 정보 찾기 서비스 이용하기

8. 정보가 유출 된 경우 정부가 지원하는 웹사이트 회원탈퇴 서비스 이용하기

1. 사이트 운영자 및 사이트 검색하기

- 사이트 운영자: 정부기관, "개인정보보호 위원회", "KISA"

- 구글에서 "털린 내정보 찾기 서비스" 검색

2. 계정정보 유출을 확인해야 하는 이유

- 웹사이트에서 사용하는 아이디(ID)와 패스워드(PW)는 다른 정보와 결합하여 쉽게 사용자를 특정할 수 있는 개인정보

- 계정정보가 불법적으로 유통되는 경우에는 크리덴셜 스터핑 공격*으로 악용되어 ‘명의도용, 사기거래, 보이스피싱 등’의 2차 피해가 발생

3. 크리덴셜 스터핑(Credential stuffing) 공격

- 사용자들이 온라인 상의 여러 사이트에 걸쳐 ‘ID, PW’를 동일하게 사용한다는 점을 악용

- 다크웹 등 음성화된 사이트에 유통되는 계정정보를 불법취득하고 계정해킹을 위해 무작위 대입하는 공격

4. 내 계정정보가 어디에서 유출이 되나

- 다크웹 등 음성화사이트에서 불법유통되는 계정정보는 유출된 출처의 확인이 불가능한 경우가 대다수

- 해커와 같은 공격자는 온라인 상에 불법 게시된 다양한 웹사이트에서 개인정보를 수집하거나, 금전 취득목적으로 올바르지 않은 개인정보를 인위적으로 생성 및 불법배포하는 경우 등을 통해 고도화된 해킹기법과 결합으로 악용되고 있어 유출 경로를 특정하는 과정은 더욱 어려운 상황

5. 유출된 계정정보는 어디에서 수집한 것인가

- 다크웹, 딥웹* 등을 포함하여 온라인 상에 유출되었다고 인지 및 공개된 정보를 토대로 적법하게 수집

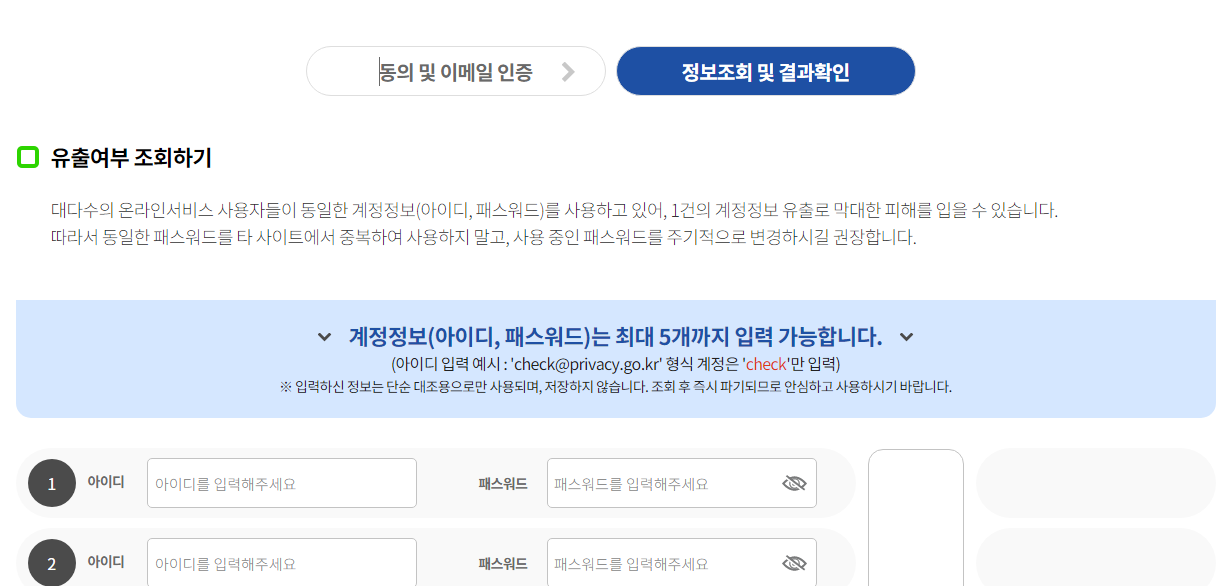

- 다크웹 등에서 불법유통된 국내 계정정보(23백만여건)에 ‘일방향 암호화 기술’을 적용한 데이터와 구글의 패스워드 안전성 진단 서비스(40억여건)를 활용하여 서비스

- ‘아이디, 패스워드’를 평문으로 보관하지 않고, 안전성을 위하여 즉시 일방향 암호화(HASH)하여 단순 조회정보 제공 목적으로만 활용

6. 딥웹이란?

- 검색 및 정보 접근이 제한되는 웹

- IP주소나 URL을 알면 접속 가능

- 로그인 등 접속 권한 부여가 필요함

- ex, 기업의 인트라넷이나 해커포럼 등이 해당

7. 털린 내 정보 찾기 서비스 이용하기

(1) 사이트 접속

털린 내 정보 찾기 서비스

알림판 재생 정지

kidc.eprivacy.go.kr

(2) "우출여부 조회하기" 클릭

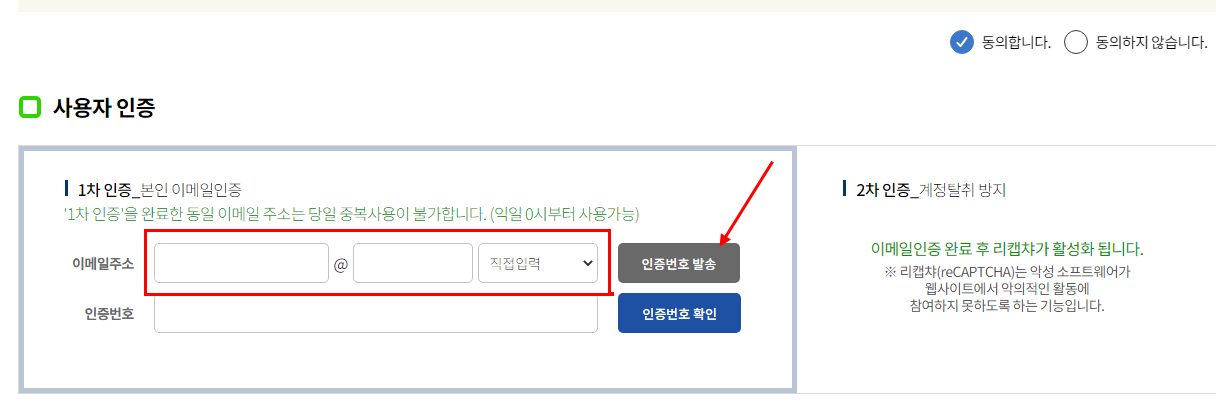

(3) 개인정보 수집, 이용동의 및 사용자 인증하기

(4) "이 메일 주소" 기입 후 "인증번호 발송" 클릭

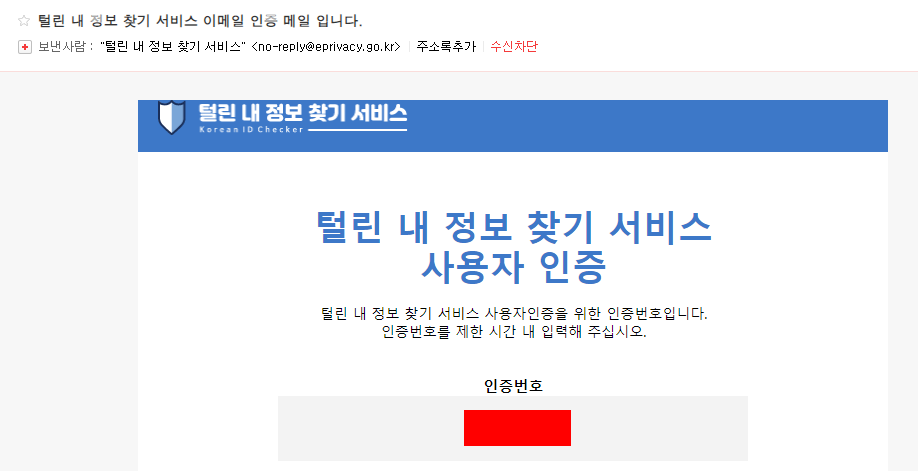

(5) 이 메일에서 인증번호 확인 후 "인증번호" 입력 후 "인증번호 확인" 클릭

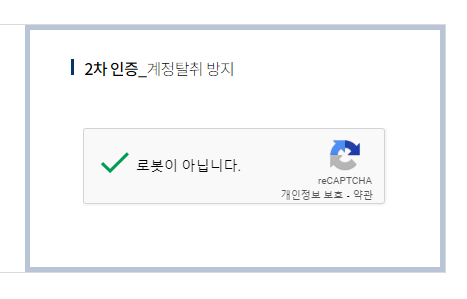

(6) 인증 번호 확인이 다 되면 "로봇이 아님니다" 클릭

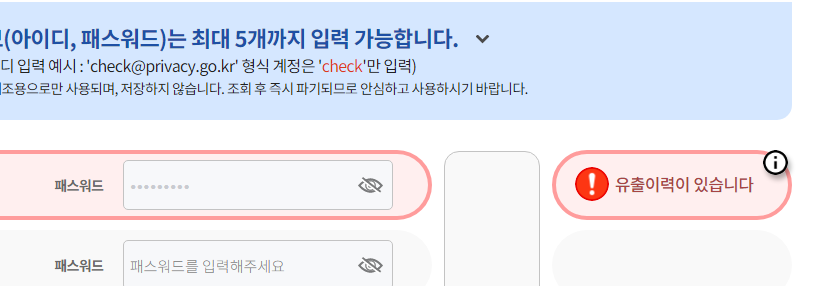

(7) 아이디와 패스워드를 넣어서 "조회" 누르기

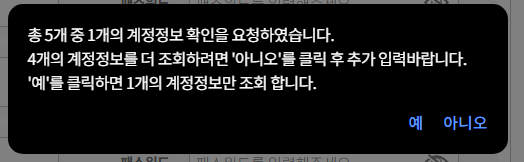

(8) 확인 요청 사항 확인하고 "예" 클릭

(9) 제 정보는 유출 됐네요

(10) 아래로 스크롤을 내려 "웹사이트 회원탈퇴 서비스" 클릭

8. 정보가 유출 된 경우 정부가 지원하는 웹사이트 회원탈퇴 서비스 이용하기

댓글